الاتهامات الأميركية لصينيين بـ"اختراق" وكالة "إكويفاكس" (شركة كبرى للتقارير الائتمانية)، والتحقيق الأخير لصحيفة "واشنطن بوست" عن الأبواب الخلفية لتشفير وكالة الاستخبارات المركزية، فضلا عن المخاوف الدائمة بشأن الأمن السيبراني لشركة "هواوي"، كل هذا يعيد مفهوم "الحرب الإلكترونية" من جديد إلى المعجم الإعلامي.

بين بوشانان، خبير أمن سيبراني، ومؤلف كتاب "الهاكر والدولة"، يسرد في تقرير مفصل نشرته "واشنطن بوست"، 5 أفكار، يقول إنها "أساطير وخرافات" حامت حول مفهوم القرصنة الإلكترونية.

الحرب الإلكترونية "مبالغ فيها"

واحدة من أكثر الأساطير شيوعا في الأمن السيبراني، هو أن "القرصنة المدمرة"، هي "تهديد مبالغ فيه أو يكاد يكون مستحيلا وغير قادر على أن يكون وسيلة للصراعات الجيو-سياسية"، أو كما وصفت صحيفة الغارديان لحروب القرصنة الالكترونية بأنها "خوف مبالغ فيه".

لكن بالنظر إلى الواقع العلمي، يتبين ان القرصنة الالكترونية فعلا خطر قد يكون يتمدد دوره في ساحات الصراع الجيوسياسي، خاصة بعد أن ظهرت خسائر الهجوم الإلكتروني الروسي عامي 2015 و2016، على محطة مركزية لتوليد الطاقة الكهربائية في أوكرانيا، وأوقفت تشغيل الطاقة في أجزاء من أراضيها.

وعلاوة على ذلك، يحضر هنا مثال هجوم "نوتبيتيا" الإلكتروني الروسي في العام 2017 (استهدف شركات تجارية لها علاقة تجارية مع أوكرانيا) جعل الشركات الكبرى مثل "ميرسك" تركع وتعلن أضرار تزيد قيمتها عن 10 مليارات دولار، إثر الهجوم.

هذا، وتطول قائمة الهجمات الإلكترونية الضارة، التي تشن لأسباب جيوسياسية، كان ضمن آخرها هجوم كوريا الشمالية على شركة "سوني بيكتشرز"، انتقاماً من فيلم "المقابلة"، الذي ألحق أضراراً بنسبة 70 في المائة من البنية التحتية للحوسبة في "سوني".

وتتجه جيوش دول كبرى إلى تطوير ودمج أدوات القرصنة الهجومية الخاصة بها، ويبدو أن اتجاه الحروب الجيوسياسية، سينمو.

الحرب الإلكترونية "تستهدف فقط شبكات الطاقة والملاحة"

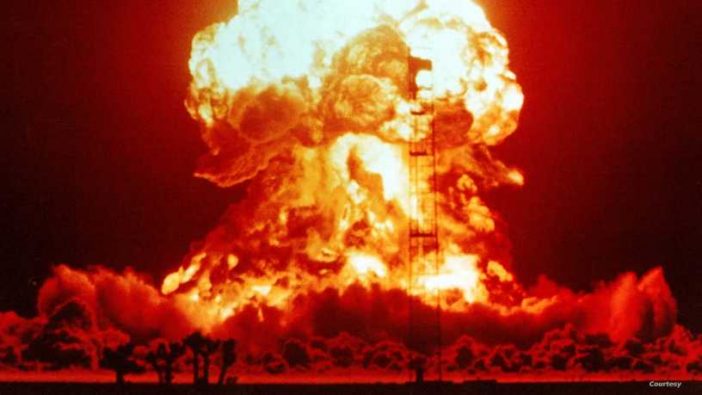

في الوقت الذي يشكك فيه البعض في جدوى الحرب الإلكترونية، يصر آخرون على فكرة إنها ستؤدي إلى كوارث مذهلة، وهي الفكرة التي ظهرت في "ألعاب الحرب" التي تصور القراصنة وهم يأخذون الكوكب إلى حافة الصراع النووي.

في كتابه "الحرب السيبرانية"، يصور المسؤول السابق في وزارة الخارجية الأميركية ريتشارد كلارك حالة طوارئ في جميع أنحاء البلاد، تشتعل فيها النيران في المصافي، وتهبط الطائرات من السماء ويسقط النظام المالي وتغرق 157 مدينة في الظلام ويموت الآلاف من الأميركيين، وبسبب مثل هذه السيناريوهات، تم استخدام مصطلحات مثل "سايبر بيرل هاربور" و"سايبر 9/11" على نطاق واسع من قبل المشرعين مثل السناتور آنذاك جو ليبرمان وكبار المسؤولين الحكوميين، مثل وزير الدفاع آنذاك ليون بانيتا.

لكن في الواقع، البحث عن مسرح الهجمات الإلكترونية، يظهر انها أوسع وأكبر بكثير عما يتم تصويرها في الإعلام، فالدول الكبرى تعيش في مسابقات يومية تكافح الهجمات المتعددة، في أكثر من مكان وزمان ومصدر.

وفي أغلب الأحيان، تتخذ هذه العمليات شكل عمليات تجسس أو عمليات إعلامية مؤثرة، ولنتأمل على سبيل المثال حملة التجسس الاقتصادية والعسكرية الصينية الواسعة النطاق التي ضربت الآلاف من الشركات والوكالات الحكومية الأميركية، أو الأنشطة التجسسية الروسية في عام 2016، التي أثرت في جوهر النقاش السياسي الأميركي.

مصدر الهجمات الإلكترونية "معروف"

خلال الحرب الباردة، أمضى القادة العسكريون والزعماء السياسيون عقوداً لمعرفة كيفية الإضرار بالعدو أو المنافس دون قتال. ففي كتابه "البيوت الزجاجية"، يتصور المفتش العام السابق لمجلس الأمن القومي الأميركي، جويل برينر، أن الصين تستخدم سلسلة مختلفة من الهجمات الإلكترونية المدمرة لإجبار الولايات المتحدة، على التراجع عن مواجهة بشأن "تايوان".

وهي هجمات صعب معرفة مصدرها، فإلى اليوم ما تزال الدوافع وراء انقطاع التيار الكهربائي في أوكرانيا (اتهمت روسيا فيه) موضع خلاف بعد سنوات، على الرغم من أن بعض المراقبين قدموا تفسيرات بأن روسيا من يقف خلفها.

لكن في الواقع، يصعب على أي كان، تحديد مصدر الهجوم واثبات أثره ومصدر.

الفضاء الإلكتروني "بلا جغرافيا"

تشير التقارير الأوروبية، وتصريحات كبار المسؤولين الحكوميين في الهند وأكادميين آخرين، ان الهجمات الالكترونية، لا حدود لها.

لكن بالنظر إلى الجانب التقني، فالاتصالات بالعالم مرتبطة في الأصل بشبكة انترنت وسحابات توفرها شركات اتصالات، تخضع لرقابة دول وحكومات.

وشركات الاتصالات يمكنها ان تعالج وتراقب كمية هائلة من البيانات العالمية، بما في ذلك البيانات الواردة من الخارج التي لا تعبر إلا عبر الكابلات، في طريقها إلى أماكن أخرى.

وفي الحالة الأميركية، يسمح القانون بالوصول إلى بعض بيانات الاستخبارات الأجنبية من شركات الإنترنت مثل غوغل وأبل وفيسبوك لأنها أيضاً داخل الحدود الأميركية.

كما تستخدم الصين وروسيا سيادتهما لدراسة ومنع حركة الإنترنت عند دخولها وخروجها من بلدانهما.

من المستحيل معرفة من قام بهجوم إلكتروني

إمكانية معرفة مصدر الهجمات الإلكترونية، صعبة للغاية، لكن يمكن ان تعرفها حكومات وأجهزة استخبارات لها قدرات عالية وقوية في مجال ترقب الهجمات الالكترونية الاستباقية، مثل الولايات المتحدة الأميركية.

وحتى خارج نطاق الحكومة، هناك قطاع خاص قوي، يعتمد على محللين يدرسون الهجمات الإلكترونية ويقومون بتجميع أدلة حول من ارتكبها وكيف، ومن الأمثلة على ذلك دراسات عن عمليات الهجمات الروسية، والتجسس الاقتصادي الصيني، وعمليات القرصنة لبنوك مركزية (بنغلاديش مثلا) من طرف كوريا الشمالية، علاوة على الهجمات الإيرانية على منافسيها في الشرق الأوسط.

ومن كل هذه التجارب، استطاعت حكومات مثل الولايات المتحدة، وأيضا قطاع خاص لشركات أمن سيبراني (كاسبيرسكي) من كشف كيفية الهجوم الالكتروني وكيف يتم.

اقرأ المزيد